Вступление

Настройка DNS-сервера, отвечающего за доменные имена, может быть сложной задачей даже для опытных администраторов. Управление зоной DNS является жизненно важной обязанностью, но может вызывать недоумение, особенно при попытке начать работу.

Программное обеспечение, такое как DNS-серверBind, невероятно гибкое и может быть настроено для работы с таким же количеством компонентов в общей иерархии DNS. Однако эта гибкость также означает, что Bind не оптимизирован ни для одной задачи. Это имеет несколько побочных эффектов.

В большинстве случаев есть огромные функциональные возможности, в которых ваша конфигурация не нуждается. Эта дополнительная сложность усложняет управление. Это также означает, что само программное обеспечение будет менее отзывчивым для любой задачи.

Чтобы решить эту проблему, были созданы альтернативные DNS-серверы, которые специализируются на одной области разрешения DNS. Программное обеспечение, известное какNSD, является авторитетным DNS-сервером, который идеально подходит для авторитетного управления зонами DNS. Без необходимости рекурсии или кэширования этот сервер работает с высокой производительностью и меньшим объемом.

В этом руководстве мы покажем, как установить и настроить NSD для безопасного администрирования наших зон DNS на серверах Ubuntu 14.04.

Предпосылки и цели

Прежде чем вы начнете читать это руководство, вы должны быть знакомы с некоторымиbasic DNS concepts and terminology. Если вам нужна помощь в понимании того, для чего используется авторитетный DNS-сервер, ознакомьтесь с нашим руководством поthe differences between DNS server types.

Являясь авторитетным DNS-сервером, NSD не предоставляет никаких функций кэширования, пересылки или рекурсии. Он отвечает только на итеративные запросы для зон, которые он контролирует. Он также может ссылаться на распознаватели на другие серверы имен для зон, которые он делегировал.

Для целей данного руководства мы будем настраивать два сервера с программным обеспечением NSD, которые будут действовать в качестве наших основных и дополнительных серверов для наших зон. Мы также предоставим данные конфигурации, которые позволят клиентам подключаться к веб-серверу на третьем хосте.

В этом руководстве мы будем использовать фиктивный доменexample.com. Вы должны заменить свой собственный домен, чтобы следовать. Машины, которые мы будем настраивать, будут иметь следующие свойства:

| Цель | Полное доменное имя DNS | Айпи адрес |

|---|---|---|

Первичный сервер имен |

ns1.example.com. |

192.0.2.1 |

Вторичный сервер имен |

ns2.example.com. |

192.0.2.2 |

Веб сервер |

192.0.2.3 |

После того, как вы закончили с этим руководством, у вас должны быть первые два сервера, настроенные с NSD, чтобы действовать как авторизованный сервер для ваших зон. Вы сможете использовать имена хостов, которые мы настраиваем, для доступа к вашим серверам из Интернета, а также узнавать имена хостов, запрашивая IP-адреса. Любой разрешающий клиент, способный достичь наших серверов, сможет получать данные домена с наших серверов.

Установка имени хоста на серверах имен

Первый шаг, который нам нужно сделать, - подготовительный. Прежде чем беспокоиться о конфигурации DNS, мы должны убедиться, что наши серверы имен могут правильно разрешать свои собственные имена хостов так, как нам нужно.

На своем первом DNS-сервере отредактируйте файл/etc/hosts, чтобы настроить полное доменное имя этого компьютера:

sudo nano /etc/hostsВ нашем случае нам нужно сопоставить IP-адрес192.0.2.1 с полным именем нашего первого сервера именns1.example.com. Мы можем сделать это, заменив строку, которая задает имя нашего хоста, на наш общедоступный IP-адрес, полное доменное имя и сокращенный псевдоним нашего хоста:

127.0.0.1 localhost

192.0.2.1 ns1.example.com ns1Сохраните и закройте файл, когда вы закончите.

Затем нам нужно дважды проверить файл/etc/hostname:

sudo nano /etc/hostnameОн должен содержать значение нашего имени хостаunqualified. Измените его, если необходимо:

ns1Сохраните и закройте файл, когда вы закончите.

Если вы изменили файл/etc/hostname выше, сообщите системе, чтобы она перечитала файл:

sudo hostname -F /etc/hostnameМы закончили с нашим первым DNS-сервером на данный момент. Повторите шаги на втором сервере.

Измените файл/etc/hosts, указав хост второго DNS-сервера:

sudo nano /etc/hosts127.0.0.1 localhost

192.0.2.2 ns2.example.com ns2Также проверьте файл/etc/hostname. Это должно иметь только короткое неполное имя:

sudo nano /etc/hostnamens2Снова, заставьте систему перечитать файл, если вам нужно было что-то изменить:

sudo hostname -F /etc/hostnameТеперь ваши серверы могут разрешать свои собственные имена без использования DNS. Теперь вы готовы настроить NSD на своих серверах.

Установите NSD на обоих серверах имен

Следующим шагом является установка программного обеспечения на ваших серверах имен.

Прежде чем мы начнем, нам нужно сделать еще один подготовительный шаг. Пакет NSD в репозиториях устанавливает программное обеспечение, настраивает некоторые компоненты и пытается запустить службу. Ожидается, что служба будет запускаться от имени пользователя с именемnsd, но пакет фактически не создает эту учетную запись пользователя.

Чтобы избежать ошибки при установке, мы создадим этого пользователяbefore и установим программное обеспечение. На каждой из ваших машин создайте системного пользователяnsd, набрав:

sudo useradd -r nsdЭто создаст правильную учетную запись, необходимую для успешного завершения установки.

Теперь нам просто нужно установить программное обеспечение NSD. К счастью, NSD включен в репозитории Ubuntu 14.04, поэтому мы можем просто использоватьapt для его удаления. Мы обновим наш локальный индекс пакетов, а затем загрузим соответствующий пакет:

sudo apt-get update

sudo apt-get install nsdЭто установит программное обеспечение и выполнит некоторую начальную настройку. Он также запустит службу, даже если мы еще не настроили ее на обслуживание.

Настройте основной сервер NSD

Мы начнем с настройки нашего сервераns1, который будет настроен как основной DNS-сервер для наших зон.

Первое, что мы должны сделать, - убедиться, что все ключи и сертификаты SSL, которые NSD использует для безопасной связи между частью демона приложения и контроллером, генерируются.

Для этого введите:

sudo nsd-control-setupВероятно, в каталоге/etc/nsd уже есть ключи и сертификаты, но эта команда сгенерирует все, что отсутствует.

Настройте файл nsd.conf

Основной файл конфигурации для NSD - это файл с именемnsd.conf, расположенный в каталоге/etc/nsd.

В этом каталоге уже есть файл, содержащий только несколько комментариев, но мы будем использовать файл примера с более полным комментарием в качестве нашего шаблона. Скопируйте это сейчас, чтобы перезаписать текущий файл:

sudo cp /usr/share/doc/nsd/examples/nsd.conf /etc/nsd/nsd.confТеперь откройте новый файл в вашем текстовом редакторе с правами sudo:

sudo nano /etc/nsd/nsd.confВнутри вы увидите несколько закомментированных строк конфигурации, организованных в разделы. Основные разделы:server,remote-control,key,pattern иzone. Мы будем использовать большинство из них для нашей конфигурации.

Для начала мы должны настроить основные свойства нашего DNS-сервера в разделеserver. Мы будем обрабатывать основной трафик IPv4 на стандартном DNS-порту 53. Мы будем использовать пользователяnsd, которого мы создали ранее. Большинство из них будут значениями по умолчанию, но мы раскомментируем соответствующие строки, чтобы сделать их значения явными.

Мы также хотим явно указать каталог, который содержит данные нашей зоны, а также расположение файлов журналов и pid. Есть много других вариантов конфигурации, которые вы можете установить для этого раздела, но мы собираемся сделать его относительно простым. Не стесняйтесь вносить дополнительные изменения.

Наш раздел сервера будет выглядеть так:

server:

do-ip4: yes

port: 53

username: nsd

zonesdir: "/etc/nsd"

logfile: "/var/log/nsd.log"

pidfile: "/run/nsd/nsd.pid"Затем давайте взглянем на разделremote-control. Этот раздел немного неправильный, потому что он используется не только для удаленного управления нашим демоном. Мы собираемся настроить это для локального управления демоном.

Во-первых, нам нужно включить ресурс и установить его интерфейс и номер порта. Все это можно сделать, раскомментировав соответствующие строки и изменив директивуcontrol-enable на «yes».

Далее мы можем раскомментировать строки, которые определяют файлы ключей и сертификатов. Они соответствуют именам файлов, сгенерированным при запуске командыnsd-control-setup, и их не нужно изменять, если они раскомментированы.

Наши значения для этого раздела должны выглядеть следующим образом:

remote-control:

control-enable: yes

control-interface: 127.0.0.1

control-port: 8952

server-key-file: "/etc/nsd/nsd_server.key"

server-cert-file: "/etc/nsd/nsd_server.pem"

control-key-file: "/etc/nsd/nsd_control.key"

control-cert-file: "/etc/nsd/nsd_control.pem"Далее мы настроим разделkey. Этот раздел будет содержать секретные ключи, которые NSD будет использовать для безопасного выполнения зонных передач между нашими первичными и вторичными серверами.

Нам нужно установить имя и алгоритм, который будет использоваться. В нашем примере мы будем использовать имяdemokey. Мы также будем использовать алгоритм по умолчанию (hmac-sha256), который они выбрали.

Что касается самого секрета, мы примем совет в комментарии о том, как его безопасно создать. Выход из текстового редактора. В вашем терминале выполните следующую команду:

dd if=/dev/random of=/dev/stdout count=1 bs=32 | base64Вы получите случайно сгенерированный ключ в выводе команды:

0+1 records in

0+1 records out

19 bytes (19 B) copied, 0.000571766 s, 33.2 kB/s

+kO0Vu6gC+9bxzMy3TIZVLH+fg==Скопируйте вывод красным цветом выше и снова откройте файл конфигурации. Используйте скопированный вывод как значение параметраsecret. Этот раздел должен выглядеть так:

key:

name: "demokey"

algorithm: hmac-sha256

secret: "+kO0Vu6gC+9bxzMy3TIZVLH+fg=="Далее мы настроим простой шаблон, поскольку у нас есть некоторая повторяющаяся информация, касающаяся нашего вторичного сервера. Мы будем каждый раз уведомлять и переводить наши зоны в одну и ту же вторичную зону, поэтому создание шаблона имеет смысл.

Мы назовем наш шаблонtosecondary, чтобы описать, для чего он будет использоваться. Мы установим имя и файл для каждой зоны индивидуально, поэтому нам не нужно беспокоиться об этом в шаблоне.

Мы хотим установить параметрnotify в нашем шаблоне для ссылки на IP-адрес нашего вторичного сервера. Мы также хотим использовать ключ, который мы указали, для безопасной передачи зон с помощью TSIG. Точно так же мы настроим параметрprovide-xfr.

В итоге наш разделpattern должен выглядеть так:

pattern:

name: "tosecondary"

notify: 192.0.2.2 demokey

provide-xfr: 192.0.2.2 demokeyНаконец, мы переходим к разделуzone. Здесь мы настраиваем, как NSD будет обрабатывать наши конкретные зоны и связанные с ними файлы.

Сначала мы настроим нашу зону пересылки. Нам нужно настроить зону для нашей зоныexample.com. Это так же просто, как указать сам домен в параметреname, указать имя, которое мы будем использовать для файла зоны, и включить шаблон, который мы создали выше, чтобы передать его на наш вторичный сервер.

Готовая зона форварда для нашей демонстрации должна выглядеть так:

zone:

name: "example.com"

zonefile: "example.com.zone"

include-pattern: "tosecondary"Далее мы можем позаботиться об обратной зоне. Обратная зона - это в основном файл зоны, который позволяет программному обеспечению DNS сопоставлять IP-адрес с именем хоста для клиентов. В целом, с таким хостингом, как DigitalOcean, об этом заботится хостинг-провайдер.

Например, с DigitalOcean вы не делегируете ответственность за диапазон IP-адресов для настройки обратных сопоставлений. Вместо этого DigitalOcean автоматически создает необходимые обратные сопоставления, если вы задали имя хоста сервера в панели управления для полного доменного имени, на которое вы хотите, чтобы оно отображалось обратно.

Вы можете узнать больше об обратных сопоставлениях, прочитав раздел «Немного о обратных зонах»Bind authoritative-only guide. Мы покажем вам, как настроить обратные зоны для NSD в информационных целях и для большей гибкости, даже если это будет актуально только в ситуациях, когда вам делегировано управление обратными сопоставлениями для блока IP-адресов.

Для обратной зоны мы берем первые три октета IP-адреса, меняем их местами и добавляем в качестве делегирования поддоменов в специальный доменin-addr.arpa. Именно так система DNS ищет IP-адреса, используя те же методы поиска, что и обычные домены. В нашем случае мы создадим обратную зону, которая определяет отображение2.0.192.in-addr.arpa. Это будет очень похоже на спецификацию прямой зоны:

zone:

name: "2.0.192.in-addr.arpa"

zonefile: "192.0.2.zone"

include-pattern: "tosecondary"Сохраните и закройте файл, когда вы закончите.

Создайте файл прямой зоны

Теперь нам нужно создать файл прямой зоны. В нашей конфигурации мы назвали файл зоны как «example.com.zone». Нам нужно будет создать файл с этим именем в нашем каталоге/etc/nsd.

Откройте этот файл в текстовом редакторе с правами sudo:

sudo nano /etc/nsd/example.com.zoneПервое, что нам нужно сделать, это установить несколько параметров вверху. Мы установим параметр$ORIGIN, который указывает на домен, который мы настраиваем в формате FQDN (с завершающей точкой). Мы также хотим установить время жизни по умолчанию. Мы будем использовать 1800 секунд или 30 минут:

$ORIGIN example.com.

$TTL 1800Далее нам нужна наша SOA или начало авторитетной записи. Это будет выглядеть так:

@ IN SOA ns1.example.com. admin.example.com. (

2014070201 ; serial number

3600 ; refresh

900 ; retry

1209600 ; expire

1800 ; ttl

)Это определяет некоторые значения для всей зоны. Значениеns1.example.com. используется для указания местоположения домена одного из полномочных серверов для этой зоны. admin.example.com. используется для указания адреса электронной почты, по которому можно связаться с администраторами зоны.

Адрес электронной почты, в данном случае[email protected]. В файле зоны DNS символ «@» должен быть заменен на точку. Конечная точка также важна, как всегда при указании полного доменного имени.

Значения в скобках определяют некоторые значения для нашей зоны. Единственный, который мы упомянем здесь, это серийный номер. Это значениеmust увеличивается каждый раз, когда вы вносите изменения в файл зоны. Здесь мы демонстрируем, используя дату написания этой статьи (02 июля 2014 г.) и номер редакции.

Далее нам нужно использовать записи NS для определения серверов имен, которые являются полномочными для этой зоны. Не забудьте использовать полное доменное имя для своего домена, включая конечную точку:

IN NS ns1.example.com.

IN NS ns2.example.com.Далее нам нужно настроить записи A, которые фактически сообщат клиентам, как связаться с указанными нами серверами имен. Вот что сопоставляет имена наших хостов с их фактическими IP-адресами:

ns1 IN A 192.0.2.1

ns2 IN A 192.0.2.2Наконец, мы хотим добавить любые дополнительные записи A для других наших хостов. В нашем случае мы настроим наш базовый домен (example.com) и имя хостаwww для сопоставления с нашим веб-сервером:

@ IN A 192.0.2.3

www IN A 192.0.2.3Когда вы закончите, ваш законченный файл должен выглядеть так:

$ORIGIN example.com.

$TTL 1800

@ IN SOA ns1.example.com. admin.example.com. (

2014070201 ; serial number

3600 ; refresh

900 ; retry

1209600 ; expire

1800 ; ttl

)

; Name servers

IN NS ns1.example.com.

IN NS ns2.example.com.

; A records for name servers

ns1 IN A 192.0.2.1

ns2 IN A 192.0.2.2

; Additional A records

@ IN A 192.0.2.3

www IN A 192.0.2.3Сохраните и закройте файл, когда вы закончите.

Создать файл обратной зоны

Далее мы создадим аналогичный файл для нашей обратной зоны. Помните, что это необходимо только в том случае, если вам была делегирована ответственность за обратное сопоставление блока адресов.

Создайте файл обратной зоны, на который вы ссылались в своем файлеnsd.conf, и откройте его с правами sudo в текстовом редакторе:

sudo nano /etc/nsd/192.0.2.zoneОпять же, мы начнем с определения параметров$ORIGIN и$TTL. На этот раз не забудьте указать в качестве источника субдоменin-addr.arpa для вашей зоны. В нашем случае это будет выглядеть так:

$ORIGIN 2.0.192.in-addr.arpa.

$TTL 1800Далее нам нужно установить записи SOA, как и раньше. Мы можем в значительной степени использовать одни и те же значения для этого файла, поскольку один и тот же адрес электронной почты и официальный сервер имен отвечают за обе зоны. Кроме того, числовые значения должны работать и в этом случае. Не забудьте изменить серийный номер, хотя каждый раз, когда вы вносите изменения:

@ IN SOA ns1.example.com. admin.example.com. (

2014070201 ; serial number

3600 ; refresh

900 ; retry

1209600 ; expire

1800 ; ttl

)Когда вы закончите, файл должен выглядеть так:

Опять же, нам нужно определить серверы имен, которые являются полномочными для зоны. Это снова будут те же серверы:

IN NS ns1.example.com.

IN NS ns2.example.com.Наконец, нам необходимо предоставить фактические обратные доменные сопоставления, направив последний октет каждого IP-адреса на полное доменное имя связанного хоста, используя записи PTR:

1 IN PTR ns1.example.com.

2 IN PTR ns2.example.com.

3 IN PTR www.example.com.Когда вы закончите, файл должен выглядеть так:

$ORIGIN 2.0.192.in-addr.arpa.

$TTL 1800

@ IN SOA ns1.example.com. admin.example.com. (

2014070201 ; serial number

3600 ; refresh

900 ; retry

1209600 ; expire

1800 ; ttl

)

; Name servers

IN NS ns1.example.com.

IN NS ns2.example.com.

; PTR records

1 IN PTR ns1.example.com.

2 IN PTR ns2.example.com.

3 IN PTR www.example.com.Сохраните и закройте файл, когда вы закончите.

Тестирование файлов и перезапуск службы

Теперь, когда мы настроили наш основной сервер, мы можем протестировать наш файл конфигурации и внедрить наши изменения.

Вы можете проверить синтаксис основного файла конфигурации с помощью прилагаемого инструментаnsd-checkconf. Просто укажите инструмент на ваш основной файл конфигурации:

sudo nsd-checkconf /etc/nsd/nsd.confЕсли это немедленно возвращает без вывода, это означает, что синтаксис вашего основного файла конфигурации является допустимым. Если вы получили ошибку, проверьте синтаксис вашего файла конфигурации, чтобы исправить любые ошибки.

После того, как вы сможете выполнить проверку без ошибок, вы можете перезапустить службу, набрав:

sudo service nsd restartЭто остановит и запустит демон NSD.

Проверьте журналы, чтобы увидеть любые сообщения:

sudo tail -f /var/log/nsd.logВы должны увидеть ряд ошибок, которые выглядят так:

. . .

[1404333729] nsd[2142]: error: xfrd: zone 2.0.192.in-addr.arpa: received notify response error NAME ERROR from 192.0.2.2

[1404333729] nsd[2142]: error: xfrd: zone 2.0.192.in-addr.arpa: max notify send count reached, 192.0.2.2 unreachableЭто происходит потому, что NSD пытается перенести зону на вторичный сервер, который еще не настроен.

Настройте вторичный сервер NSD

Теперь, когда у нас настроен основной сервер, мы можем продолжить и подготовить дополнительный сервер.

Опять же, мы хотим убедиться, что все наши SSL-сертификаты и ключи созданы и доступны. Для этого выполните следующую команду:

sudo nsd-control-setupЭто обеспечит доступность всех файлов учетных данных, необходимых для управления демоном.

Настройте файл nsd.conf

Файлnsd.conf для вторичного сервера будет в основном таким же, как и для первичного сервера. Есть только несколько вещей, которые нам нужно будет изменить. Начните с копирования файла/etc/nsd/nsd.conf первичного сервера в файл/etc/nsd/nsd.conf вторичного сервера.

Файл этого вторичного сервера теперь должен выглядеть так:

server:

do-ip4: yes

port: 53

username: nsd

zonesdir: "/etc/nsd"

logfile: "/var/log/nsd.log"

pidfile: "/run/nsd/nsd.pid"

remote-control:

control-enable: yes

control-interface: 127.0.0.1

control-port: 8952

server-key-file: "/etc/nsd/nsd_server.key"

server-cert-file: "/etc/nsd/nsd_server.pem"

control-key-file: "/etc/nsd/nsd_control.key"

control-cert-file: "/etc/nsd/nsd_control.pem"

key:

name: "demokey"

algorithm: hmac-sha256

secret: "+kO0Vu6gC+9bxzMy3TIZVLH+fg=="

pattern:

name: "tosecondary"

notify: 192.0.2.2 demokey

provide-xfr: 192.0.2.2 demokey

zone:

name: "example.com"

zonefile: "example.com.zone"

include-pattern: "tosecondary"

zone:

name: "2.0.192.in-addr.arpa"

zonefile: "192.0.2.zone"

include-pattern: "tosecondary"Это почти то, что нам нужно.

Разделыserver,remote-control иkey уже полностью настроены. «Секрет» в разделеkeymust соответствует значению основного сервера, поэтому копирование всего содержимого файла позволяет легко удовлетворить это требование.

Первое, что нам нужно изменить, это разделpattern. Раздел, который мы скопировали, относится к первичному серверу, поэтому мы хотим изменить его, чтобы он отвечал на вопросы с точки зрения вторичного сервера.

Во-первых, измените имя на более описательное. Мы будем использовать то же соглашение и назовем этоfromprimary. Нам также нужно изменить директивы, которые это устанавливает. Вместо параметраnotify вторичным серверам необходим параметрallow-notify, который указывает серверы, которым разрешено уведомлять его. Мы по-прежнему будем использовать тот же ключ, поэтому нам просто нужно изменить имя и соответствующий IP-адрес.

Аналогичным образом нам нужно изменить параметрprovide-xfr наrequest-xfr. Формат этого немного меняется. Нам нужно указать, что мы хотим передачу AXFR (единственный вид, на который способны первичные NSD), и нам нужно указать IP-адресand номер порта первичного.

Когда вы закончите, разделpattern будет выглядеть примерно так:

pattern:

name: "fromprimary"

allow-notify: 192.0.2.1 demokey

request-xfr: AXFR 192.0.2.1@53 demokeyДля разделовzone единственное, что нам нужно изменить, этоinclude-pattern, чтобы он соответствовал нашему новому шаблону, который мы только что создали:

zone:

name: "example.com"

zonefile: "example.com.zone"

include-pattern: "fromprimary"

zone:

name: "2.0.192.in-addr.arpa"

zonefile: "192.0.2.zone"

include-pattern: "fromprimary"Когда вы закончите, сохраните и закройте файл.

Тестирование файлов и перезапуск службы

Поскольку наш вторичный сервер будет получать все данные своей зоны посредством передачи с первичного сервера, нам фактически не нужно настраивать файлы зон на этом хосте.

Опять же, мы должны проверить синтаксис нашего основного файла конфигурации, набрав:

sudo nsd-checkconf /etc/nsd/nsd.confЕсли вы получаете какие-либо ошибки, вам нужно еще раз взглянуть на ваш файлnsd.conf, чтобы устранить проблемы синтаксиса. Если команда возвращается без вывода, это означает, что ваш синтаксис действителен в файле.

Когда ваш файл конфигурации проходит тестирование, вы можете перезапустить сервис, набрав:

sudo service nsd restartПроверьте журналы, чтобы убедиться, что все идет хорошо:

sudo tail -f /var/log/nsd.logДелегируйте полномочия вашим серверам имен

Теперь ваши официальные NSD-серверы должны быть настроены и готовы обслуживать DNS-информацию о вашем домене. Нам все еще нужно настроить ваш домен, чтобы он знал, как использовать ваши серверы имен.

Для этого вам необходимо настроить некоторые параметры в регистраторе, где вы приобрели свое доменное имя. Некоторая терминология и, конечно, интерфейс будут отличаться от регистратора к регистратору, но вы должны быть в состоянии найти настройки, если внимательно посмотрите.

Я продемонстрирую, как это сделать с помощьюNamecheap, довольно стандартного регистратора доменных имен.

Нам необходимо настроить ваши серверы имен таким образом, чтобы мы могли установитьglue records на родительском домене. Это необходимо, если серверы именwithin являются самим доменом.

Когда вы делегируете поддомен (например,example.com из доменаcom), вы должны указать серверы имен, которые являются полномочными для домена. Если серверы имен находятся в домене, выalso должны включать связующую запись, которая является просто записью A для каждого сервера имен, который является полномочным для делегированной зоны.

Нам это нужно, потому что DNS-запросы будут зациклены, если не будут включены склеенные записи Клиенты будут спрашивать нашего регистратора, который является полномочным для доменаexample.com, и наш регистратор (после того, как мы настроим это), вернетns1.example.com иns2.example.com. Если мы не включим записи A, чтобы разрешить их в IP-адресах, клиент никогда не сможет выйти за пределы этой точки. Он не сможет найти IP-адреса нужных им серверов имен, поскольку они обычно определяются самими серверами имен.

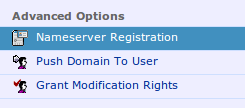

Местоположение в интерфейсе регистратора, где вы можете настроить свои серверы именand, связанные с ними IP-адреса, будет зависеть от вашего провайдера. В Namecheap есть раздел «Регистрация сервера имен», который позволяет вам устанавливать IP-адреса серверов имен для создания склеенных записей:

Здесь вы можете настроить серверы имен и сопоставить их с определенным IP-адресом:

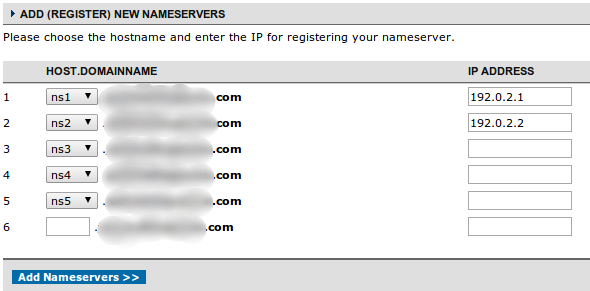

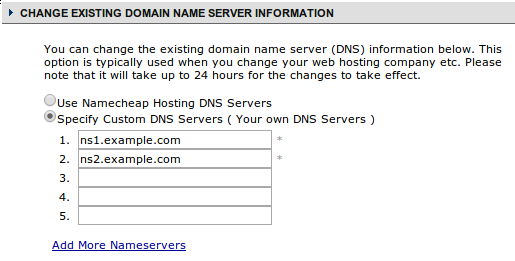

Когда вы закончите с этим, вам нужно будет установить активные серверы имен, которые используются для вашего домена. Namecheap имеет опцию «Настройка сервера доменных имен», которая выполняет следующее:

В интерфейсе, который вы получаете при выборе этой опции, вы можете ввести имена хостов серверов имен, которые вы только что зарегистрировали:

Изменения, которые вы делаете со своим регистратором, могут занять некоторое время для распространения. Эти данные также потребуют дополнительного времени для распространения на остальные DNS-серверы мира. Как правило, этот процесс должен завершиться в течение следующих 24-48 часов.

Заключение

Используя это руководство, теперь у вас должны быть первичные и вторичные полномочные DNS-серверы, которые можно использовать для предоставления DNS-информации о ваших доменах. В отличие от Bind, NSD оптимизирован для высокопроизводительного авторитетного поведения, поэтому вы можете получить более высокую производительность в соответствии с вашими потребностями.