Вступление

Интернет-реклама не только раздражает, но и является потенциальным источником вредоносных программ на ваших устройствах. Хотя существуют плагины, предназначенные для блокировки рекламы для отдельных приложений / устройств, остановка рекламы наDNS level обеспечивает гораздо более полное решение для всех ваших приложений и устройств одновременно.

Pi-hole - DNS-сервер, изначально созданный для использования наRaspberry Pi single-board computer - отфильтровывает запросы к доменам, обслуживающим рекламу, блокируя рекламу и улучшая производительность сети. С помощью Pi-hole вы можете активно отслеживать каждый DNS-запрос, сделанный в вашей сети, и блокировать запросы на лету. Эта функциональность также распространяется не только на веб-браузеры, что позволяет вам отфильтровывать рекламу в других приложениях, ориентируясь на соответствующий запрос DNS.

Pi-hole особенно эффективен, когда вы используете его вместе сVirtual Private Network (VPN). VPN устанавливают и поддерживают соединения черезtunnels, которые представляют собой логические сетевые соединения между клиентами и серверами. Кроме того, если ваша VPN поддерживаетSecure Socket Layer (SSL), вся транзакция шифруется, обеспечивая безопасный канал для передачи данных.

В этом руководстве вы установите и сконфигурируете OpenVPN и Pi-hole, чтобы они действовали как ваш собственный частный общесетевой DNS-фильтр блокировки рекламы для всех устройств, подключенных к вашей сети.

Предпосылки

Для завершения этого урока вам понадобится:

-

Один сервер Ubuntu 16.04 с 2 ГБ памяти, настроенный в соответствии с этимUbuntu 16.04 initial server setup tutorial, включая пользователя sudo без полномочий root и брандмауэр.

-

OpenVPN устанавливается и настраивается в соответствии с этимOpenVPN Server on Ubuntu 16.04 guide.

[[step-1 -—- collecting-network-information]] == Шаг 1. Сбор сетевой информации

Перед началом установки вам необходимо собрать информацию о сети, которую Pi-hole использует для связи с VPN. Поскольку процесс установки Pi-hole берет на себя ваш сеанс терминала, наличие этой информации под рукой перед началом работы сделает весь процесс намного более плавным.

Сначала используйте командуip с подкомандамиaddr иshow, чтобы определить IP-адресtun0,network interface, на котором активен ваш VPN-туннель.

ip addr show tun0Вывод предоставляет подробную информацию об интерфейсе.

Output from ip addr show tun01: tun0: mtu 1500 qdisc pfifo_fast state UNKNOWN group default qlen 100

link/none

inet 10.8.0.1 peer 10.8.0.2/32 scope global tun0

valid_lft forever preferred_lft forever Более конкретно:

-

В первой строке указано имя интерфейса

tun0, за которым следует серия флагов, описывающих характеристики сетевого сокета. -

Вторая строка указывает, что в настоящее время на этом интерфейсе нет доступных устройствlink layer.

-

Третья строка содержит значения IP-адреса для этого сетевого интерфейса.

-

В четвертой строке указано, что допустимые и предпочтительные сроки аренды IPv6 интерфейса установлены на

forever. В этом случае время аренды IP-адреса никогда не изменится, поскольку адрес был специально назначен интерфейсу во время установки VPN.

Обратите внимание на IP-адрес послеinet, так как это адрес вашего VPN-сервера. Вы должны будете знать это при установке Pi-hole.

Помимо IP-адреса вашего VPN-сервера, Pi-hole также должен знатьgateway для использования для трафика IPv4. Вы можете думать о шлюзе как о точке доступа между различными сетями.

Снова используйте командуip, на этот раз с подкомандамиroute иshow, чтобы получить информацию о таблице маршрутизации вашего сервера. Pipe the routing table information доgrep, что будетparse and search the output для строки,default. default указывает шлюз по умолчанию, используемый сервером.

ip route show | grep defaultВ следующем примере выходные данные говорят вам, что IP-адрес шлюза по умолчанию -198.51.100.1, что шлюз доступен на интерфейсеeth0 и что опция шлюзаonlink включена, который используется по умолчанию для туннелированных соединений.

Output from ip r | grep defaultdefault via 198.51.100.1 dev eth0 onlinkОбратите внимание на IP-адрес послеvia, так как это адрес шлюза по умолчанию для вашего сервера. Вы должны будете знать это при установке Pi-hole.

Имея информацию о сети, вы готовы загрузить и установить Pi-hole.

[[step-2 -—- download-pi-hole]] == Шаг 2. Загрузка Pi-hole

Дляthe official installation instructions используйте Git, чтобы клонироватьPi-hole repository on GitHub в~/Pi-hole, каталог, который будет автоматически создан в процессе клонирования. Используйте параметр--depth 1, чтобы создать клон с усеченной историей до последней ревизии; это даст вам последнюю версию Pi-hole без всех дополнительных исторических изменений.

Перейдите в свой домашний каталог и клонируйте репозиторий.

cd ~

git clone --depth 1 https://github.com/pi-hole/pi-hole.git Pi-holeВывод подтверждает местоположение, в которое вы клонируете, а затем предоставляет отчет о процессе в режиме реального времени, включая количество объектов, которые Git должен скопировать, а также число, которое он на самом деле скопировал.

Output from git cloneCloning into 'Pi-hole'...

remote: Counting objects: 65, done.

remote: Compressing objects: 100% (56/56), done.

remote: Total 65 (delta 5), reused 26 (delta 1), pack-reused 0

Unpacking objects: 100% (65/65), done.

Checking connectivity... done.Теперь перейдите во вновь созданный каталогPi-hole/automated\ install/, где вы найдете сценарий установки Pi-hole.

cd Pi-hole/automated\ install/Откройте сценарий установки, чтобы убедиться, что вы довольны тем, что он делает, или измените его при необходимости.

nano basic-install.shСохраните и закройте файл, чтобы продолжить.

Теперь у вас есть копия самой последней версии Pi-hole, и вы изучили сценарий автоматической установки на наличие потенциальных проблем. Пришло время установить и настроить Pi-hole.

[[step-3 -—- running-the-installation-script]] == Шаг 3. Запуск сценария установки

Установка и настройка Pi-hole производится с помощью мастера на основе терминала. Запустите мастер с помощью следующей команды:

bash basic-install.shВо-первых, сценарий установки сообщает вам, что этоInstalling packages и что он получает дополнительные файлы, необходимые для установки.

Следующий экран - это сообщение отPi-hole automated installer, информирующее вас о том, что вы устанавливаете общесетевой блокировщик рекламы.

НажмитеENTER, чтобы продолжить.

Затем мастер установки сообщает вам, что Pi-hole - этоFree and open source, и сообщает, как вы можете пожертвовать проекту Pi-hole.

НажмитеENTER, чтобы продолжить установку.

Затем сценарий установки сообщит вам, что для правильной работы службы требуетсяStatic IP Address.

Снова нажмитеENTER, чтобы продолжить.

На следующем экране вам будет предложено ввестиChoose An Interface для Pi-hole. Так как вам нужен Pi-hole для мониторинга сетевого интерфейса VPN, используйте клавиши со стрелками на клавиатуре, чтобы выделитьtun0, а затем нажмитеSPACE, чтобы сделать выбор. Затем нажмитеTAB, чтобы перейти к параметрам в нижней части экрана. Выделив<Ok>, нажмитеENTER, чтобы сохранить настройки и продолжить.

Теперь мастер попросит вас указатьUpstream DNS Provider. Это услуга, которую Pi-hole будет использовать дляresolve domain names. Для простоты можно оставить значение по умолчаниюGoogle.

НажмитеTAB, чтобы перейти в нижнюю часть экрана, затем нажмитеENTER, когда будет выделен<Ok>.

На следующем экране Pi-hole предлагает вам выбрать, какойinternet protocols фильтровать. Протоколы, такие как IPv4 и IPv6, определяют технический формат пакетов и схему адресации компьютеров для связи по сети. IPv4 является наиболее распространенным интернет-протоколом для подключения устройств к сети.

Для эффективной работы Pi-hole необходима фильтрация как IPv4, так и IPv6, поэтому оставьте оба протокола выбранными и нажмитеTAB, чтобы перейти к параметрам в нижней части экрана. Выберите<Ok>, а затем нажмитеENTER.

Pi-hole теперь спрашивает, хотите ли вы использовать текущие сетевые настройки в качествеStatic IP Address. Поскольку для использования VPN вам нужен Pi-hole, вы введете эту информацию вручную на следующем экране.

С помощью клавиш со стрелками выберите<No> и затем нажмитеENTER.

Pi-hole теперь предложит вамIPv4 address. Введите адрес вашего VPN-сервера здесь. Это IP-адрес изStep 1, который пришел послеinet в выходных данных, полученных при первом запуске командыip.

Если вы следовали заOpenVPN Server on Ubuntu 16.04 guide вPrerequisites, то ваш IP-адрес должен быть таким же, как на следующем снимке экрана. Добавьте/24 в конец IP-адреса, чтобы указатьsubnet mask VPN.

Выберите<Ok> и нажмитеENTER, чтобы продолжить.

На следующем экране вы должны ввестиIPv4 gateway (router), которые Pi-hole должен использовать для доступа в Интернет. Введите IP-адрес шлюза по умолчанию вашего сервера здесь. Это IP-адрес изStep 1, который пришел послеvia в выходных данных, которые вы получили при втором запуске командыip.

Выберите<Ok> и нажмитеENTER после того, как вы ввели информацию.

На следующем экране убедитесь, чтоIP address иGateway верны, прежде чем они будут применены к конфигурации Pi-hole. Если вам нужно внести изменения, выберите<No> и нажмитеENTER. В противном случае выберите<Yes> и нажмитеENTER, чтобы продолжить установку.

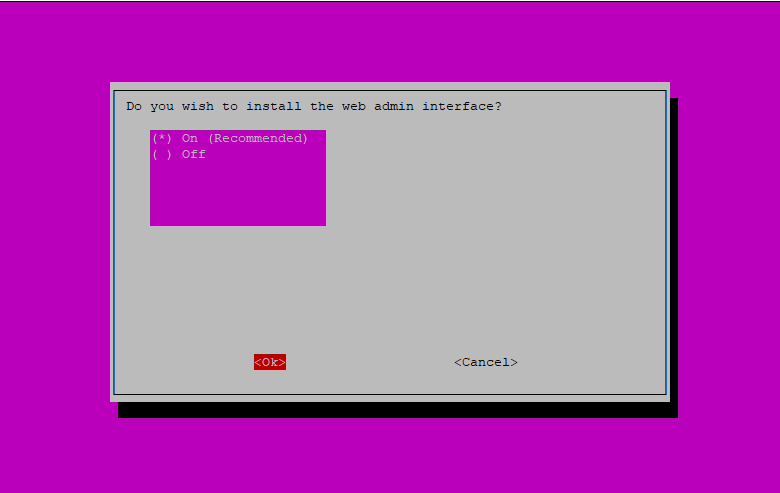

В дополнение к интерфейсу командной строки вы также можете управлять Pi-hole через егоweb admin interface. Одним из основных преимуществ веб-интерфейса является его способность просматривать прямые DNS-запросы и блокировать статистику.

По умолчанию дляweb admin interface установлено значениеOn. Это и рекомендуемый параметр, и необходимый дляStep 7 иStep 8 в этом руководстве.

Хотя в этом руководстве для управления Pi-hole используется веб-интерфейс, если вы хотите проверить различные ветки проекта во время разработки или просто предпочитаете работать через сеанс терминала, вы можете узнать больше о команде Pi-hole -строчный интерфейсin this official FAQ.

ИспользуйтеTAB, чтобы выбрать<Ok>, а затем нажмитеENTER.

Чтобы использовать возможностьweb admin interface’s просматривать запросы DNS в реальном времени и статистику блокировок, вам необходимо настроить Pi-hole наlog queries.

Это как настройка по умолчанию, так и рекомендуемая, поэтому используйтеTAB, чтобы выбрать<Ok>, а затем нажмитеENTER.

На этом этапе Pi-hole загрузит и установит оставшиеся зависимости вместе с данными по умолчанию для блочного и черного списка. Оттуда Pi-hole будет применять все параметры конфигурации сети, которые вы вводили на предыдущих экранах.

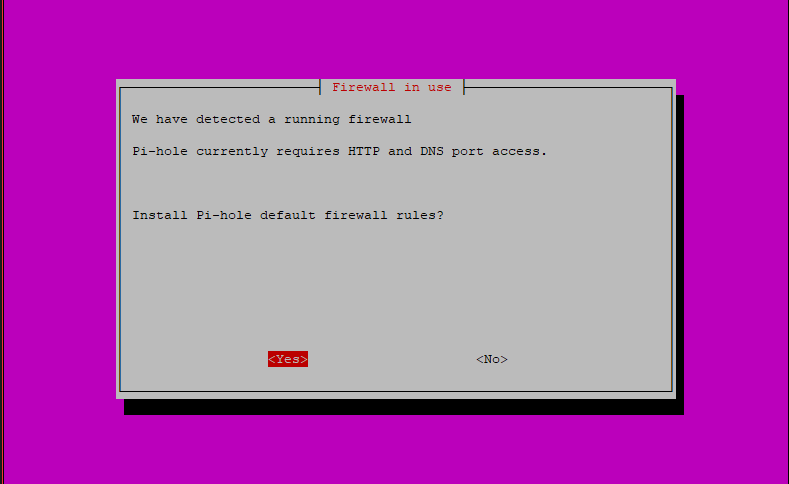

Во время этого шага Pi-hole сообщит вам, что естьFirewall in use, а затем установщик предложит вам принять настройки брандмауэра, необходимые для правильной работы службы.

ИспользуйтеTAB, чтобы выбрать<Yes>, а затем нажмитеENTER.

Отсюда Pi-hole продолжит установку самостоятельно. По завершении заголовок диалога изменится наInstallation Complete!, а Pi-hole запустится автоматически и начнет фильтровать все запросы DNS в сети.

НажмитеENTER, чтобы выйти из мастера установки.

Pi-hole теперь установлен и настроен, но прежде чем двигаться дальше, давайте проверим, что все работает как положено.

[[step-4 -—- testing-dns-filtering]] == Шаг 4. Тестирование фильтрации DNS

Когда и OpenVPN, и Pi-hole полностью настроены и работают вместе, каждый DNS-запрос, сделанный в вашей сети, будет перенаправлен на Pi-hole, который затем проверит, соответствует ли запрашиваемый домен любому другому домену либо в черных списках, либо черный список. Если это так, фильтр полностью удалит домен; если нет, фильтр пропустит домен.

Хотя Pi-hole еще не настроен для работы с OpenVPN, вы все равно можете проверить текущую установку, протестировав способность Pi-hole фильтровать домены, обслуживающие рекламу, прямо с вашего сервера.

Для выполнения теста используйте командуhost, чтобы выполнить поиск DNS наgoogle.com, указав шлюз по умолчанию,10.8.0.1, в качестве сервера имен для запроса. Это приведет к тому, что запрос пройдет через фильтры Pi-hole.

host google.com 10.8.0.1Поскольку вывод включает общедоступный IP-адрес домена, вы знаете, чтоgoogle.com не соответствует ни одному домену в черных или черных списках.

Output from host google.com 10.8.0.1...

google.com has address 216.58.194.174

...Теперь попробуйте снова командуhost, на этот раз передав ейpagead2.googlesyndication.com, известный домен показа рекламы.

host pagead2.googlesyndication.com 10.8.0.1Вместо публичного IP-адреса домена на этот раз вы получите адрес шлюза по умолчанию. Это означает, что Pi-hole успешно идентифицировал домен, обслуживающий рекламу, а затем ответил, отбросив запрос.

Output from host pagead2.googlesyndication.com 10.8.0.1...

pagead2.googlesyndication.com has address 10.8.0.1

...Если вы не видите адрес шлюза по умолчанию в выходных данных, дважды проверьте, что вы включили10.8.0.1 в качестве сервера имен для запроса, а затем просмотрите терминал на наличие сообщений, указывающих на наличие проблемы при установке или запуске Pi- дыра.

Pi-hole теперь правильно установлен и фильтрует запросы, поэтому пришло время настроить OpenVPN для направления DNS-запросов на Pi-hole.

[[step-5 -—- configuring-openvpn]] == Шаг 5 - Настройка OpenVPN

OpenVPN в настоящее время настроен для направления всего DNS-трафика на DNS-сервер, указанный при установке вPrerequisites. Чтобы использовать Pi-hole в качестве блокировщика рекламы, теперь вам нужно перенастроить OpenVPN, чтобы вместо этого направлять трафик DNS на Pi-hole.

Сначала откройте основной файл конфигурации OpenVPN для редактирования.

sudo nano /etc/openvpn/server.confНайдите следующие строки:

/etc/openvpn/server.conf

...

;push "dhcp-option DNS 208.67.222.222"

;push "dhcp-option DNS 208.67.220.220"

...Эти параметры позволяют передавать параметры DHCP, включая параметры DNS, клиентам, подключенным к VPN.

Поскольку две настройкиdhcp-option, включенные вserver.conf, закомментированы по умолчанию, оставьте их на месте на случай, если вам понадобится снова обратиться к ним в будущем.

Теперь добавьте новый параметр, говорящий OpenVPN, что клиенты должны использовать Pi-hole, расположенный в10.8.0.1, для всех запросов DNS.

/etc/openvpn/server.conf

...

;push "dhcp-option DNS 208.67.222.222"

;push "dhcp-option DNS 208.67.220.220"

push "dhcp-option DNS 10.8.0.1"

...Сохраните и закройте файл, чтобы продолжить.

Чтобы применить изменения, перезагрузите OpenVPN.

sudo systemctl restart openvpn@serverНаконец, проверьте, что OpenVPN успешно запустился обратно.

sudo systemctl status openvpn@serverЕсли все работает, в выводе будет указано, что OpenVPN - этоactive (running).

Output from systmctl...

Active: active (running) since Mon 2017-11-27 22:08:43 UTC; 1 day 23h ago

...Если служба не запустилась, повторите предыдущие шаги, чтобы решить проблему.

OpenVPN теперь настроен для направления DNS-запросов на Pi-hole, но вам все равно нужно настроить брандмауэр, чтобы все работало.

[[step-6 -—- adjusting-firewall-rules]] == Шаг 6. Настройка правил брандмауэра

Теперь, когда Pi-hole и OpenVPN настроены и работают, откройте порт53, чтобы разрешить DNS-запросы, прошедшие фильтры Pi-hole, продолжить на вышестоящий DNS-сервер.

sudo ufw allow 53Для правильного просмотра веб-страниц откройте брандмауэр для трафика HTTP и HTTPS.

sudo ufw allow http

sudo ufw allow httpsЗатем скажите UFW разрешить все передачиudp иtcp, происходящие из диапазона IP от10.8.0.0/24 до10.8.0.1 на порт53. Это позволит DNS-запросам из диапазона IP-адресов VPN проходить к Pi-дыре для фильтрации.

sudo ufw allow proto udp from 10.8.0.0/24 to 10.8.0.1 port 53

sudo ufw allow proto tcp from 10.8.0.0/24 to 10.8.0.1 port 53Точно так же разрешите веб-трафику, происходящему из диапазона IP-адресов10.8.0.0/24, проходить через VPN-сервер в10.8.0.1 на порту80.

sudo ufw allow proto tcp from 10.8.0.0/24 to 10.8.0.1 port 80Чтобы применить изменения, перезагрузите UFW.

sudo ufw reloadВ случае успеха вывод будет выглядеть так:

Output from ufw reloadFirewall reloadedЕсли вы столкнулись с проблемой, следуйте инструкциям на экране, чтобы решить проблему.

Теперь, когда брандмауэр настроен для OpenVPN и Pi-hole, вы можете войти в интерфейс веб-администратора, чтобы изучить возможности фильтрации Pi-hole.

[[step-7 -—- filtering-with-block-lists]] == Шаг 7 - Фильтрация с помощью списков блокировки

Pi-hole поставляется с набором списков блокировок по умолчанию, которые поддерживаются командой разработчиков проекта; однако одних этих списков не всегда достаточно. В идеале вы должны адаптировать списки блокировок к вашим конкретным привычкам просмотра и приложениям, которые вы используете. Вы можете управлять списками блокировок и многим другим с помощью веб-интерфейса администратора Pi-hole.

Чтобы управлять Pi-hole через его веб-интерфейс, вам сначала нужноconnect to your OpenVPN network. После подключения перейдите в веб-браузере на главную страницу веб-интерфейса по умолчанию вhttp://10.8.0.1/admin.

Вас приветствует экран с виджетами, отображающими количествоQueries Blocked Last 24 Hours, количествоQueries Last 24 Hours, процентQueries Blocked Last 24 Hours и количествоDomains on Blocklists. Вы также увидите диаграммуQueries over last 24 hours, индикатор Pi-holeStatus и параметры навигации для экранаDashboard,Login иDonate. страницу в PayPal.

ЩелкнитеLogin, чтобы получить доступ к полному интерфейсу. При появлении запроса введите пароль, который вы получили на последнем экране установки Pi-hole, вStep 3.

После входа в систему общий макет интерфейса останется прежним, но теперь он будет включать больше пунктов меню в левой части экрана и дополнительные виджеты дляQuery Types over Time иForward Destinations over Time.

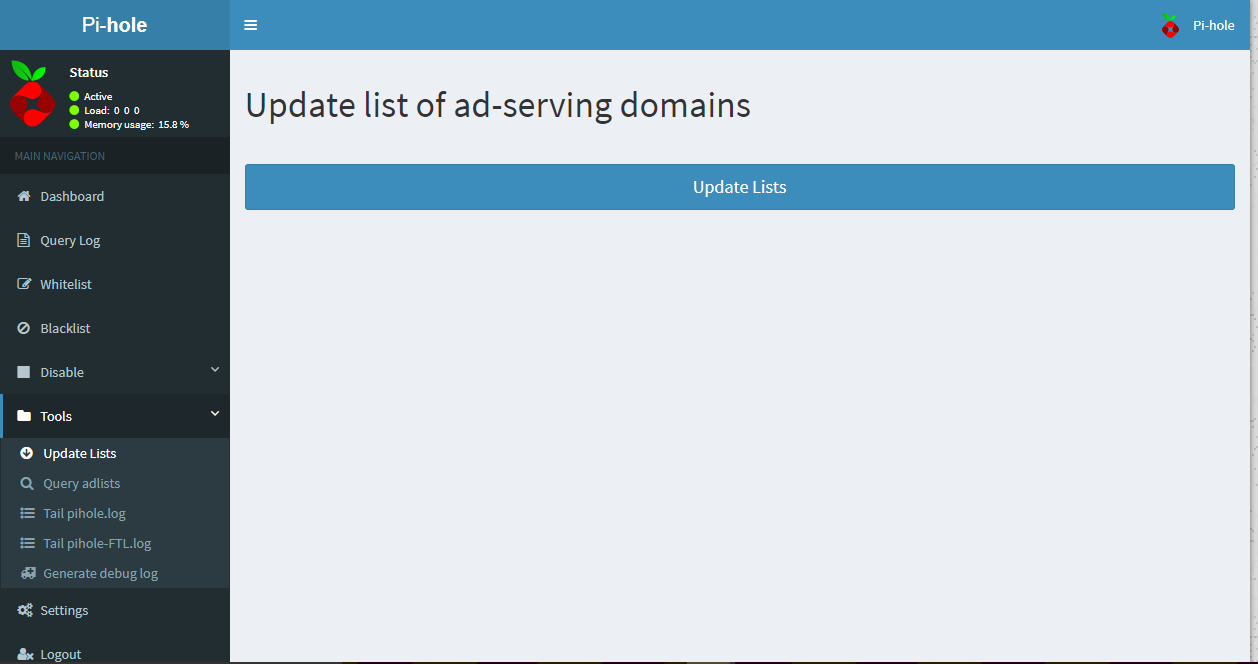

Прежде чем добавлять дополнительные списки блокировок в Pi-hole, вы должны сначала обновить официальные данные списка блокировок от сопровождающих проекта, поскольку вполне возможно, что самое последнее обновление включает некоторые или все источники данных, которые вы собираетесь добавить вручную.

В левой части экрана щелкнитеTools, чтобы развернуть меню навигации, а затем выберитеUpdate Lists.

На следующем экране нажмите синюю кнопкуUpdate Lists в центре экрана, чтобы получить последнюю версию официальных источников списка блокировки.

Когда Pi-hole выполняет обновление, он покажет вам источники, из которых он извлекает данные списка, были ли источники изменены с момента вашего последнего обновления, и были ли какие-либо данные импортированы в вашу установку. По завершении зеленая полоса в верхней части экрана отобразитSuccess!.

Обновив официальные данные о черном списке, вы готовы добавить свои собственные дополнительные черные списки.

ЩелкнитеSettings в меню навигации в левой части экрана, чтобы просмотреть основные параметры конфигурации Pi-hole.

На следующем экране щелкните символ+ в поле с надписьюPi-Hole’s Block Lists, чтобы просмотреть данные текущего списка блоков.

По умолчанию Pi-hole использует следующие списки блоков для фильтрации:

Чтобы добавить новый список в вашу установку, введите URL-адрес источника списка в поле ввода в нижней части панели, затем нажмите кнопкуSave and Update, чтобы сохранить добавление, и повторно запустите функциюUpdate Lists. Это автоматически извлечет данные, связанные с новым источником черного списка.

Дополнительные списки блокировки, разбитые на категории, такие как списки подозрительных сообщений, списки рекламы и списки отслеживания и телеметрии, см. ВThe Big Blocklist Collection.

Теперь, когда вы обновили списки блокировки по умолчанию и узнали, как добавлять вручную, давайте взглянем на фильтрацию запросов с помощью черного и белого списков.

[[шаг-8 -—- фильтрация-с-черными-списками-и-белыми-списками]] == Шаг 8 - Фильтрация с помощью черных и белых списков

Наряду с черными списками, которые Pi-hole использует для фильтрации DNS-запросов, вы также можете указывать для отдельных доменов черные списки. Черные списки автоматически отбрасывают исходящие и входящие запросы в и из определенных доменов. Это может быть особенно полезно для предприятий и других организаций, которым необходимо блокировать домены, содержащие контент, который не подходит для работы или известен размещением вирусов и других вредоносных программ.

Чтобы внести домен в черный список, щелкнитеBlacklist на главной панели навигации в левой части экрана.

На следующем экране вы можете добавить к домену блокировкуexact илиwildcard.

При блокировкеexact будут заблокированы только те домены, которые полностью соответствуют значениям, которые вы вводите в поле вводаAdd a domain. Другими словами, если вы введетеexample.com в поле ввода, то запросы кexample.com и от него будут заблокированы, а запросы кwww.example.com - нет.

При блокировкеwildcard будет заблокирован как введенный вами домен, так и все связанныеsubdomains. В этом случае это означает, что будут заблокированы какexample.com, так иwww.example.com.

Проверьте функциональность черного списка, введяpi-hole.net в поле вводаAdd a domain, затем нажмите кнопкуAdd (exact). pi-hole.net теперь отображается в спискеExact blocking на экранеBlacklist.

Любой запрос, сделанный к или отpi-hole.net, теперь будет заблокирован фильтром черного списка Pi-hole. Попробуйте открыть в своем браузереhttps://pi-hole.net. Хотя сообщение об ошибке отличается от браузера к браузеру, вы больше не сможете достичь этого адреса.

Чтобы удалитьpi-hole.net изExact blocking, нажмите красную кнопку с белым значком корзины справа от домена.

На противоположном конце спектра белый список указывает Pi-hole всегда разрешать всем запросам к определенным доменам и от них проходить через его фильтры. Белый список может быть полезен, когда легитимные домены попадают в черный список, который вы используете, или когда вы хотите разрешить трафик в домены и из доменов, которые содержат смесь рекламного и не рекламного контента.

Чтобы внести домен в белый список, щелкнитеWhitelist на главной панели навигации в левой части экрана.

На следующем экране вы можете добавить новые домены в белый список и посмотреть, какие домены уже находятся в белом списке.

Даже если вы еще не занесли белые домены в белый список, по умолчанию Pi-hole помещает в белый список домены, которые он использует для обновления черных списков. Это сделано для того, чтобы один список блокировок не блокировал другой список блокировки.

Кроме того, обратите внимание наNote, который объясняет, что вы не можете занести в белый список поддомен домена с заблокированным подстановочным знаком. Это означает, что если у вас уже есть подстановочный знак наexample.com, занесение в белый списокwww.example.com по-прежнему не даст вам доступа к субдомену. Чтобы поместитьexample.com в черный список, но в белый списокwww.example.com, вам необходимо вместо этого применить точный блок кexample.com.

Чтобы внести домен в белый список, введите домен в поле вводаAdd a domain и затем нажмите кнопкуAdd. Pi-hole ненадолго высветит одно сообщение с надписьюAdding to the Whitelist …, за которым последует второе сообщение с надписьюSuccess! The list will refresh. Оба сообщения исчезнут, и список доменов из белого списка будет содержать домен, который вы только что ввели.

Чтобы удалить домен из белого списка, нажмите красную кнопку с белым значком мусорной корзины справа от домена, который больше не нужен в белом списке.

Наконец, чтобы проверить возможности вашей установки по созданию черного и белого списков, просмотрите официальный списокpages to test your setup’s ad-blocking performance от Pi-hole.

Заключение

Теперь у вас есть простой, но эффективный способ фильтрации любых DNS-запросов в вашей сети, но имейте в виду, что вам, возможно, придется немного подправить свои списки блоков в соответствии с вашими личными привычками просмотра.

Чтобы узнать о другом способе запуска Pi-hole, см.this project that puts Pi-hole in a Docker container.

Или, чтобы еще больше повысить безопасность вашей сети, узнайте, как использоватьenable DNSCrypt в вашей текущей установке Pi-hole, чтобы создать частный и безопасныйintranet.

Для получения общей информации и других вопросов посетитеthe official Pi-hole discussion forum.