introduction

Les publicités en ligne sont non seulement irritantes, mais également des sources potentielles de programmes malveillants sur vos appareils. Bien qu'il existe des plugins conçus pour bloquer les publicités sur une base par application / par appareil, l'arrêt des publicités auDNS level fournit une solution beaucoup plus complète pour toutes vos applications et appareils à la fois.

Pi-hole - un serveur DNS créé à l'origine pour être utilisé sur leRaspberry Pi single-board computer - filtre les demandes vers les domaines de diffusion d'annonces, bloquant les annonces et améliorant les performances du réseau. Avec Pi-hole, vous pouvez surveiller activement toutes les requêtes DNS effectuées sur votre réseau et les bloquer à la volée. Cette fonctionnalité s'étend également au-delà des navigateurs Web, vous permettant de filtrer les annonces dans d'autres applications en ciblant la requête DNS appropriée.

Pi-hole est particulièrement efficace lorsque vous l'utilisez en conjonction avec unVirtual Private Network (VPN). Les VPN établissent et maintiennent des connexions viatunnels, qui sont des connexions réseau logiques entre les clients et les serveurs. De plus, si votre VPN prend en chargeSecure Socket Layer (SSL), toute la transaction est cryptée, fournissant un lien sécurisé pour la transmission de données.

Dans ce didacticiel, vous allez installer et configurer OpenVPN et Pi-hole afin qu’ils agissent en tant que filtre de blocage de publicités privé, à l’échelle du réseau, basé sur DNS, pour tous les périphériques connectés à votre réseau.

Conditions préalables

Pour compléter ce tutoriel, vous aurez besoin de:

-

Un serveur Ubuntu 16.04 avec 2 Go de mémoire mis en place en suivant ceUbuntu 16.04 initial server setup tutorial, y compris un utilisateur sudo non root et un pare-feu.

-

OpenVPN installé et configuré en suivant ceOpenVPN Server on Ubuntu 16.04 guide.

[[step-1 -—- collecte des informations sur le réseau]] == Étape 1 - Collecte des informations sur le réseau

Avant de commencer l'installation, vous devez collecter les informations réseau utilisées par Pi-hole pour communiquer avec le VPN. Alors que le processus d’installation de Pi-hole prend en charge votre session de terminal, le fait de disposer de ces informations avant de commencer facilitera considérablement le processus.

Tout d'abord, utilisez la commandeip avec les sous-commandesaddr etshow pour identifier l'adresse IP detun0, lesnetwork interface sur lesquels votre tunnel VPN est actif.

ip addr show tun0La sortie fournit des informations détaillées sur l'interface.

Output from ip addr show tun01: tun0: mtu 1500 qdisc pfifo_fast state UNKNOWN group default qlen 100

link/none

inet 10.8.0.1 peer 10.8.0.2/32 scope global tun0

valid_lft forever preferred_lft forever Plus précisement:

-

La première ligne vous indique le nom de l'interface,

tun0, suivi d'une série d'indicateurs décrivant les caractéristiques du socket réseau. -

La deuxième ligne indique qu'il n'y a actuellement aucun périphériquelink layer disponible sur cette interface.

-

La troisième ligne contient les valeurs d'adresse IP pour cette interface réseau.

-

La quatrième ligne indique que les durées de vie des baux IPv6 valides et préférés de l'interface sont toutes deux définies sur

forever. Dans ce cas, la durée de location de l'adresse IP ne changera jamais, car l'adresse a été spécifiquement affectée à l'interface lors de l'installation du VPN.

Notez l'adresse IP aprèsinet, car il s'agit de l'adresse de votre serveur VPN. Vous aurez besoin de le savoir lors de l'installation de Pi-hole.

En plus de l'adresse IP de votre serveur VPN, Pi-hole doit également connaître lesgateway à utiliser pour le trafic IPv4. Vous pouvez considérer une passerelle comme un point d’accès entre différents réseaux.

Utilisez à nouveau la commandeip, cette fois avec les sous-commandesroute etshow, pour obtenir les informations de la table de routage de votre serveur. Pipe the routing table information àgrep qui seraparse and search the output pour la chaîne,default. default indique la passerelle par défaut utilisée par le serveur.

ip route show | grep defaultDans l'exemple suivant, la sortie vous indique que l'adresse IP de la passerelle par défaut est198.51.100.1, que la passerelle est accessible sur l'interfaceeth0 et que l'optiononlink de la passerelle est activée, qui est la valeur par défaut avec les connexions tunnelisées.

Output from ip r | grep defaultdefault via 198.51.100.1 dev eth0 onlinkNotez l'adresse IP aprèsvia, car il s'agit de l'adresse de passerelle par défaut de votre serveur. Vous aurez besoin de le savoir lors de l'installation de Pi-hole.

Avec les informations réseau en main, vous êtes prêt à télécharger et installer Pi-hole.

[[step-2 -—- download-pi-hole]] == Étape 2 - Téléchargement de Pi-hole

Pourthe official installation instructions, utilisez Git pour cloner lesPi-hole repository on GitHub dans~/Pi-hole, un répertoire qui sera automatiquement créé pendant le processus de clonage. Utilisez l'option--depth 1 pour créer un clone avec un historique tronqué à la dernière révision; cela vous donnera la dernière version de Pi-hole sans toutes les révisions historiques supplémentaires.

Accédez à votre répertoire personnel et clonez le référentiel.

cd ~

git clone --depth 1 https://github.com/pi-hole/pi-hole.git Pi-holeLa sortie confirme l’emplacement dans lequel vous clonez, puis fournit un rapport en temps réel du processus, comprenant le nombre d’objets que Git est censé copier ainsi que le nombre effectivement copié.

Output from git cloneCloning into 'Pi-hole'...

remote: Counting objects: 65, done.

remote: Compressing objects: 100% (56/56), done.

remote: Total 65 (delta 5), reused 26 (delta 1), pack-reused 0

Unpacking objects: 100% (65/65), done.

Checking connectivity... done.Maintenant, allez dans le répertoirePi-hole/automated\ install/ nouvellement créé où vous trouverez le script d'installation de Pi-hole.

cd Pi-hole/automated\ install/Ouvrez le script d’installation pour vous assurer que vous êtes à l'aise avec ce qu'il fait ou modifiez-le si nécessaire.

nano basic-install.shEnregistrez et fermez le fichier pour continuer.

Vous avez maintenant une copie de la version la plus récente de Pi-hole et vous avez examiné le script d'installation automatisée pour rechercher d'éventuels problèmes. Il est temps d’installer et de configurer Pi-hole.

[[step-3 -—- running-the-installation-script]] == Étape 3 - Exécution du script d'installation

L'installation et la configuration de trous Pi s'effectue à l'aide d'un assistant de terminal. Lancez l'assistant avec la commande suivante:

bash basic-install.shPremièrement, le script d’installation vous indique qu’il s’agit deInstalling packages et qu’il récupère les fichiers supplémentaires nécessaires à l’installation.

L'écran suivant est un message desPi-hole automated installer vous informant que vous installez un bloqueur de publicités à l'échelle du réseau.

Appuyez surENTER pour continuer.

Ensuite, l'assistant d'installation vous indique que Pi-hole estFree and open source et vous permet de savoir comment vous pouvez faire un don au projet Pi-hole.

Appuyez surENTER pour poursuivre l'installation.

Le script d'installation vous informera alors qu'unStatic IP Address est requis pour que le service fonctionne correctement.

Encore une fois, appuyez surENTER pour continuer.

L'écran suivant vous demande deChoose An Interface pour que Pi-hole écoute. Parce que vous avez besoin de Pi-hole pour surveiller l'interface réseau du VPN, utilisez les touches fléchées de votre clavier pour mettre en surbrillancetun0, puis appuyez surSPACE pour faire la sélection. Ensuite, appuyez surTAB pour accéder aux options en bas de l'écran. Avec<Ok> en surbrillance, appuyez surENTER pour enregistrer les paramètres et continuer.

L'assistant vous demande maintenant de spécifier lesUpstream DNS Provider. C'est le service que Pi-hole utilisera pourresolve domain names. Par souci de simplicité, vous pouvez laisser cet ensemble à la valeur par défaut,Google.

Appuyez surTAB pour aller au bas de l'écran, puis appuyez surENTER lorsque<Ok> est mis en surbrillance.

Sur l'écran suivant, Pi-hole vous invite à sélectionner lesinternet protocols à filtrer. Les protocoles - comme IPv4 et IPv6 - spécifient le format technique des paquets et le schéma d'adressage pour que les ordinateurs communiquent sur un réseau. IPv4 est le protocole Internet le plus largement adopté pour la connexion de périphériques à un réseau.

Le filtrage d'IPv4 et d'IPv6 est nécessaire pour que Pi-hole fonctionne efficacement, alors laissez les deux protocoles sélectionnés et appuyez surTAB pour accéder aux options en bas de l'écran. Sélectionnez<Ok>, puis appuyez surENTER.

Pi-hole vous demande maintenant si vous souhaitez utiliser les paramètres réseau actuels commeStatic IP Address. Comme vous avez besoin de Pi-hole pour utiliser le VPN, vous devez saisir ces informations manuellement sur l’écran suivant.

Utilisez les touches fléchées pour sélectionner<No>, puis appuyez surENTER.

Pi-hole va maintenant vous demander unIPv4 address. Entrez l'adresse de votre serveur VPN ici. Il s'agit de l'adresse IP deStep 1 qui est venue aprèsinet dans la sortie que vous avez reçue la première fois que vous avez exécuté la commandeip.

Si vous avez suivi lesOpenVPN Server on Ubuntu 16.04 guide dans lesPrerequisites, votre adresse IP doit être la même que celle de la capture d'écran suivante. Ajoutez/24 à la fin de l’adresse IP pour spécifier lessubnet mask du VPN.

Sélectionnez<Ok> et appuyez surENTER pour continuer.

L'écran suivant vous oblige à saisir lesIPv4 gateway (router) que Pi-hole doit utiliser pour accéder à Internet. Entrez l'adresse IP de la passerelle par défaut de votre serveur ici. Il s'agit de l'adresse IP deStep 1 qui est apparue aprèsvia dans la sortie que vous avez reçue la deuxième fois que vous avez exécuté la commandeip.

Sélectionnez<Ok> et appuyez surENTER après avoir entré les informations.

Sur l’écran suivant, confirmez que lesIP address etGateway sont corrects avant d’être appliqués à la configuration de Pi-hole. Si vous devez effectuer une modification, sélectionnez<No> et appuyez surENTER. Sinon, sélectionnez<Yes> et appuyez surENTER pour continuer l'installation.

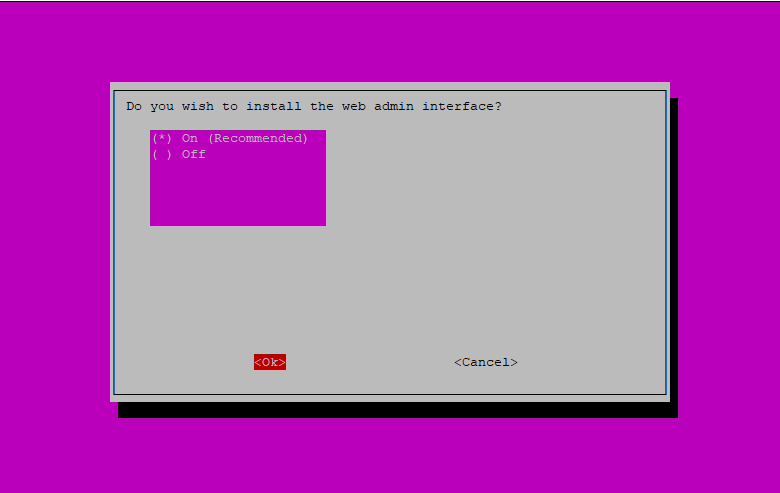

En plus d'une interface de ligne de commande, vous pouvez également gérer Pi-hole via sesweb admin interface. L’un des principaux avantages de l’interface Web est sa capacité à afficher les requêtes DNS en direct et les statistiques de blocage.

Par défaut, leweb admin interface est défini surOn. C'est à la fois le paramètre recommandé et requis pourStep 7 etStep 8 dans ce didacticiel.

Bien que ce didacticiel utilise l'interface Web pour gérer Pi-hole, si vous souhaitez découvrir différentes branches du projet en cours de développement ou si vous préférez simplement travailler via une session de terminal, vous pouvez en savoir plus sur la commande de Pi-hole -ligne interfacein this official FAQ.

UtilisezTAB pour sélectionner<Ok>, puis appuyez surENTER.

Afin d'utiliser la capacité deweb admin interface’s à afficher les requêtes DNS en direct et les statistiques de blocage, vous devez configurer Pi-hole surlog queries.

Il s'agit à la fois du paramètre par défaut et recommandé, utilisez doncTAB pour sélectionner<Ok>, puis appuyez surENTER.

À ce stade, Pi-hole téléchargera et installera les dépendances restantes avec les données par défaut pour les listes noire et de bloc. À partir de là, Pi-hole appliquera tous les paramètres de configuration réseau que vous avez entrés dans les écrans précédents.

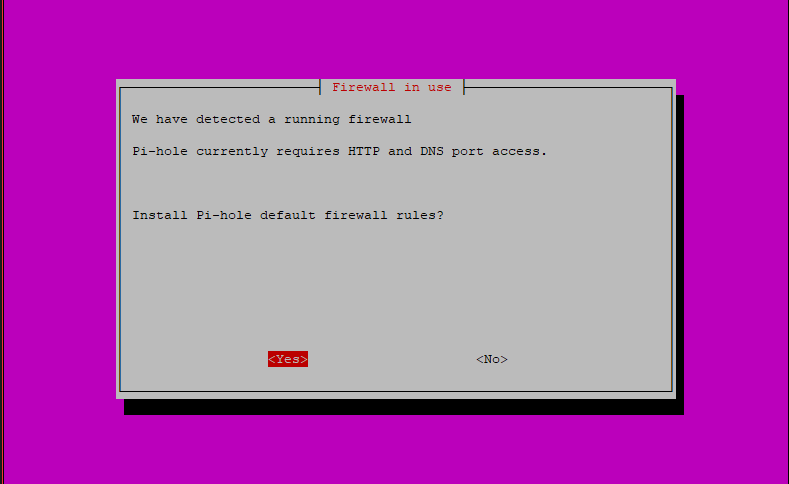

Au cours de cette étape, Pi-hole vous indiquera qu'il y a unFirewall in use, puis le programme d'installation vous demandera d'accepter les paramètres de pare-feu requis pour que le service fonctionne correctement.

UtilisezTAB pour sélectionner<Yes>, puis appuyez surENTER.

À partir de là, Pi-hole continuera l'installation elle-même. Une fois terminé, le titre du dialogue deviendra,Installation Complete!, et Pi-hole démarrera automatiquement et commencera à filtrer toutes les requêtes DNS sur le réseau.

Appuyez surENTER pour quitter l'assistant d'installation.

Pi-hole est maintenant installé et configuré, mais avant de poursuivre, vérifions que tout fonctionne comme prévu.

[[step-4 -—- testing-dns-filtering]] == Étape 4 - Test du filtrage DNS

Lorsque OpenVPN et Pi-hole sont complètement configurés et fonctionnent ensemble, chaque requête DNS effectuée sur votre réseau est transmise à Pi-hole, qui vérifie ensuite si le domaine demandé correspond à un autre domaine de la liste de blocage ou liste noire. Si tel est le cas, le filtre supprimera complètement le domaine. sinon, le filtre permettra au domaine de passer.

Même si Pi-hole n’est pas encore configuré pour fonctionner avec OpenVPN, vous pouvez toujours vérifier l’installation actuelle en testant la capacité de Pi-hole à filtrer les domaines de services publicitaires directement à partir de votre serveur.

Pour effectuer le test, utilisez la commandehost pour effectuer une recherche DNS surgoogle.com, en spécifiant la passerelle par défaut,10.8.0.1, comme serveur de noms à interroger. Cela fera passer la demande à travers les filtres de Pi-hole.

host google.com 10.8.0.1Étant donné que la sortie inclut l’adresse IP publique du domaine, vous savez quegoogle.com ne correspond à aucun domaine des listes de blocage ou de la liste noire.

Output from host google.com 10.8.0.1...

google.com has address 216.58.194.174

...Maintenant, essayez à nouveau la commandehost, cette fois en lui passantpagead2.googlesyndication.com, un domaine de diffusion d'annonces connu.

host pagead2.googlesyndication.com 10.8.0.1Plutôt que l’adresse IP publique du domaine, vous récupérez cette fois l’adresse de la passerelle par défaut. Cela signifie que Pi-hole a correctement identifié le domaine de diffusion d'annonces, puis a répondu en abandonnant la demande.

Output from host pagead2.googlesyndication.com 10.8.0.1...

pagead2.googlesyndication.com has address 10.8.0.1

...Si vous ne voyez pas l'adresse de la passerelle par défaut dans la sortie, vérifiez que vous avez inclus10.8.0.1 comme serveur de noms à interroger, puis examinez le terminal pour les messages indiquant qu'il y a eu un problème lors de l'installation ou du démarrage de Pi- trou.

Pi-hole est maintenant correctement installé et filtre les requêtes. Il est donc temps de configurer OpenVPN pour qu'il pointe les requêtes DNS vers Pi-hole.

[[step-5 -—- configuring-openvpn]] == Étape 5 - Configuration d'OpenVPN

OpenVPN est actuellement configuré pour diriger tout le trafic DNS vers le serveur DNS que vous avez spécifié lors de l'installation dans lesPrerequisites. Pour utiliser Pi-hole en tant que bloqueur de publicité, vous devez maintenant reconfigurer OpenVPN pour qu'il pointe le trafic DNS vers Pi-hole.

Tout d’abord, ouvrez le fichier de configuration principal d’OpenVPN pour le modifier.

sudo nano /etc/openvpn/server.confTrouvez les lignes suivantes:

/etc/openvpn/server.conf

...

;push "dhcp-option DNS 208.67.222.222"

;push "dhcp-option DNS 208.67.220.220"

...Ces paramètres vous permettent de pousser les options DHCP - y compris les paramètres DNS - vers les clients connectés au VPN.

Comme les deux paramètresdhcp-option inclus dansserver.conf sont commentés par défaut, laissez-les en place au cas où vous auriez besoin de vous y référer à nouveau dans le futur.

Maintenant, ajoutez le nouveau paramètre indiquant à OpenVPN de diriger les clients vers l'utilisation de Pi-hole, situé à10.8.0.1, pour toutes les requêtes DNS.

/etc/openvpn/server.conf

...

;push "dhcp-option DNS 208.67.222.222"

;push "dhcp-option DNS 208.67.220.220"

push "dhcp-option DNS 10.8.0.1"

...Enregistrez et fermez le fichier pour continuer.

Pour appliquer les modifications, rechargez OpenVPN.

sudo systemctl restart openvpn@serverEnfin, testez que OpenVPN a démarré avec succès.

sudo systemctl status openvpn@serverSi tout a fonctionné, la sortie vous dira qu'OpenVPN estactive (running).

Output from systmctl...

Active: active (running) since Mon 2017-11-27 22:08:43 UTC; 1 day 23h ago

...Si le service ne parvient pas à démarrer, retracez les étapes précédentes pour résoudre le problème.

OpenVPN est maintenant configuré pour diriger les requêtes DNS vers Pi-hole, mais vous devez toujours ajuster le pare-feu pour que tout fonctionne.

[[step-6 -—- Adjusting-firewall-rules]] == Étape 6 - Ajustement des règles de pare-feu

Maintenant que Pi-hole et OpenVPN sont tous deux configurés et en cours d’exécution, ouvrez le port53 pour permettre aux requêtes DNS qui ont passé les filtres de Pi-hole de continuer sur le serveur DNS en amont.

sudo ufw allow 53Pour que la navigation Web fonctionne correctement, ouvrez le pare-feu pour le trafic HTTP et HTTPS.

sudo ufw allow http

sudo ufw allow httpsEnsuite, dites à UFW d'autoriser toutes les transmissionsudp ettcp provenant de la plage IP10.8.0.0/24 à10.8.0.1 sur le port53. Cela permettra aux requêtes DNS de la plage IP du VPN de passer à Pi-hole pour le filtrage.

sudo ufw allow proto udp from 10.8.0.0/24 to 10.8.0.1 port 53

sudo ufw allow proto tcp from 10.8.0.0/24 to 10.8.0.1 port 53De même, autorisez le trafic Web provenant de la plage IP de10.8.0.0/24 à passer par le serveur VPN à10.8.0.1 sur le port80.

sudo ufw allow proto tcp from 10.8.0.0/24 to 10.8.0.1 port 80Pour appliquer les modifications, rechargez UFW.

sudo ufw reloadEn cas de succès, la sortie indiquera:

Output from ufw reloadFirewall reloadedSi vous rencontrez un problème, suivez les messages à l'écran pour résoudre le problème.

Maintenant que le pare-feu est configuré pour OpenVPN et Pi-hole, vous pouvez vous connecter à l'interface Web d'administration pour explorer les capacités de filtrage de Pi-hole.

[[step-7 -—- filtering-with-block-lists]] == Étape 7 - Filtrage avec des listes de blocs

Pi-hole est livré avec un ensemble de listes de blocage par défaut gérées par l’équipe de développement du projet; Cependant, ces listes ne sont pas toujours suffisantes. Idéalement, vous devriez adapter les listes de blocage à vos habitudes de navigation et aux applications que vous utilisez. Vous pouvez gérer des listes de blocage et plus encore avec l’interface Web d’administration de Pi-hole.

Pour gérer Pi-hole via son interface Web, vous devez d'abordconnect to your OpenVPN network. Une fois que vous êtes connecté, accédez à votre navigateur Web jusqu'à la page d'accueil par défaut de l'interface Web à l'adressehttp://10.8.0.1/admin.

Vous serez accueilli par un écran qui comprend des widgets indiquant le nombre deQueries Blocked Last 24 Hours, le nombre deQueries Last 24 Hours, le pourcentage deQueries Blocked Last 24 Hours et le nombre deDomains on Blocklists. Vous verrez également un graphique desQueries over last 24 hours, un indicateur Pi-trouStatus et des options de navigation pour l'écranDashboard,Login etDonate page sur PayPal.

Cliquez surLogin pour accéder à l'interface complète. Lorsque vous y êtes invité, entrez le mot de passe que vous avez reçu sur l'écran d'installation final de Pi-hole enStep 3.

Une fois connecté, la disposition générale de l'interface restera la même, mais elle comprendra désormais plus d'options de menu sur le côté gauche de l'écran et des widgets supplémentaires pourQuery Types over Time etForward Destinations over Time.

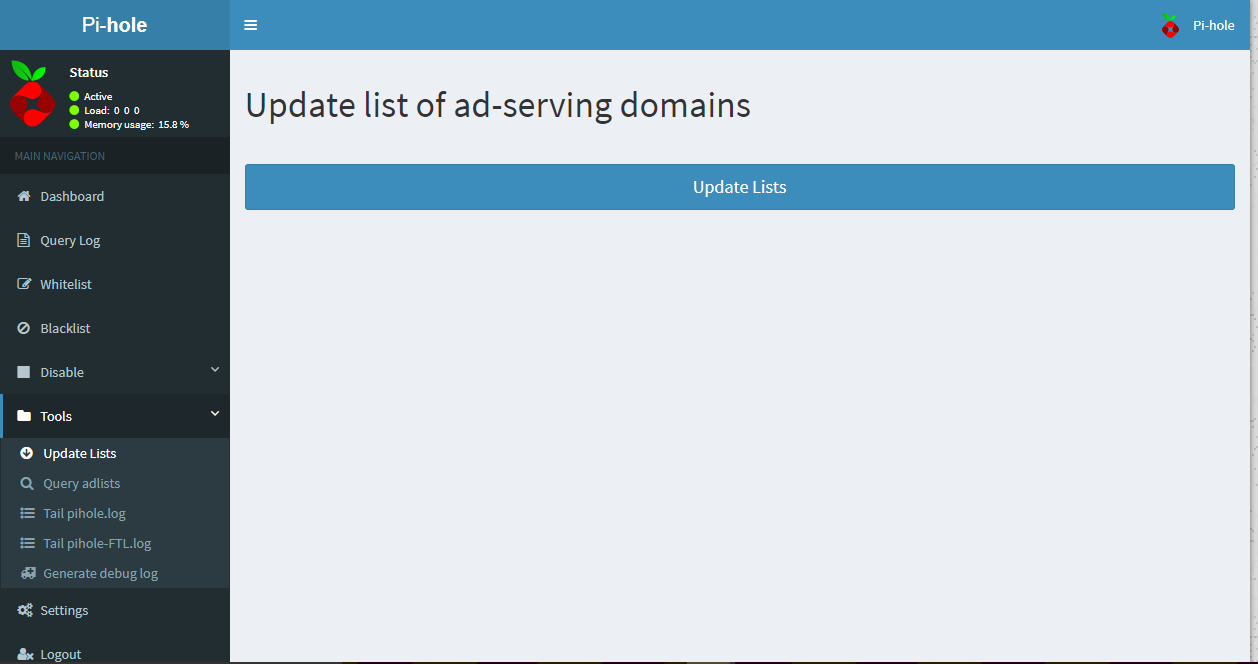

Avant d’ajouter d’autres listes de blocs à Pi-hole, vous devez d’abord mettre à jour les données officielles de la liste de blocs des responsables du projet, car il est possible que la mise à jour la plus récente comprenne tout ou partie des sources de données que vous êtes sur le point d’ajouter manuellement.

Sur le côté gauche de l'écran, cliquez surTools pour développer le menu de navigation, puis sélectionnezUpdate Lists.

Sur l'écran suivant, cliquez sur le bouton bleuUpdate Lists au milieu de l'écran pour récupérer la dernière version des sources officielles de la liste de blocage.

Au fur et à mesure que Pi-hole effectue la mise à jour, il vous montrera les sources à partir desquelles il extrait les données de la liste, si les sources ont été modifiées depuis la dernière mise à jour et si des données ont été importées dans votre installation. Une fois terminé, la barre verte en haut de l'écran indiqueraSuccess!.

Avec les données officielles de la liste de blocage mises à jour, vous êtes prêt à ajouter vos propres listes de blocage supplémentaires.

Cliquez surSettings dans le menu de navigation sur le côté gauche de l'écran pour les principales options de configuration de Pi-hole.

Sur l'écran suivant, cliquez sur le symbole+ dans la case intituléePi-Hole’s Block Lists pour afficher les données de la liste de blocage actuelle.

Par défaut, Pi-hole utilise les listes de blocs suivantes pour le filtrage:

Pour ajouter une nouvelle liste à votre installation, saisissez l'URL source de la liste dans le champ de saisie en bas du volet, puis appuyez sur le boutonSave and Update pour enregistrer votre ajout et réexécutez la fonctionUpdate Lists. Les données associées à la nouvelle source de la liste de blocage seront automatiquement extraites.

Pour des listes de blocage supplémentaires réparties en catégories, telles que les listes suspectes, les listes de publicités et les listes de suivi et de télémétrie, consultezThe Big Blocklist Collection.

Maintenant que vous avez mis à jour les listes de blocage par défaut et appris à en ajouter manuellement, examinons les demandes de filtrage avec des listes noire et blanche.

[[step-8 -—- filtering-with-blacklists-and-whitelists]] == Étape 8 - Filtrage avec des listes noires et des listes blanches

En plus des listes de blocage que Pi-hole utilise pour filtrer les requêtes DNS, vous pouvez également cibler des domaines individuels avec des listes noires. Les listes noires abandonnent automatiquement les demandes entrantes et sortantes vers et depuis des domaines spécifiques. Cela peut être particulièrement utile pour les entreprises et autres organisations qui ont besoin de bloquer les domaines contenant du contenu impropre au travail ou connus pour héberger des virus et d’autres logiciels malveillants.

Pour mettre un domaine sur liste noire, cliquez surBlacklist dans la navigation principale sur le côté gauche de l'écran.

Sur l'écran suivant, vous pouvez ajouter le blocageexact ouwildcard à un domaine.

Avec le blocage deexact, seuls les domaines qui correspondent parfaitement aux valeurs que vous entrez dans le champ de saisieAdd a domain seront bloqués. En d'autres termes, si vous saisissezexample.com dans le champ de saisie, les requêtes effectuées vers et depuisexample.com seront bloquées, mais les requêtes vers et depuiswww.example.com ne le seront pas.

Avec le blocage dewildcard, le domaine que vous entrez et toutsubdomains associé seront bloqués. Dans ce cas, cela signifie queexample.com etwww.example.com seront bloqués.

Testez la fonctionnalité de liste noire en saisissantpi-hole.net dans le champ de saisieAdd a domain, puis cliquez sur le boutonAdd (exact). pi-hole.net est maintenant répertorié sousExact blocking sur l'écranBlacklist.

Toute demande faite vers ou depuispi-hole.net sera désormais bloquée par le filtre de liste noire de Pi-hole. Essayez de naviguer dans votre navigateur Web vershttps://pi-hole.net. Bien que le message d'erreur diffère d'un navigateur à l'autre, vous ne pourrez plus accéder à cette adresse.

Pour supprimerpi-hole.net deExact blocking, cliquez sur le bouton rouge avec l'icône de poubelle blanche à droite du domaine.

À l'opposé, la liste blanche indique à Pi-hole de toujours autoriser toutes les demandes en provenance et à destination de domaines spécifiques de passer par ses filtres. La liste blanche peut être utile lorsque des domaines légitimes se retrouvent dans une liste de blocage que vous utilisez ou lorsque vous souhaitez autoriser le trafic depuis et vers des domaines contenant un mélange de contenu publicitaire et non publicitaire.

Pour ajouter un domaine à la liste blanche, cliquez surWhitelist dans la navigation principale sur le côté gauche de l'écran.

Sur l'écran suivant, vous pouvez ajouter de nouveaux domaines à ajouter à la liste blanche et voir quels domaines sont déjà inscrits sur la liste blanche.

Même si vous n’avez pas encore ajouté à la liste blanche des domaines, Pi-hole liste par défaut les domaines qu’il utilise pour mettre à jour les listes de blocage. Cela empêche une liste de blocage de bloquer une autre liste de blocage.

En outre, notez lesNote qui expliquent que vous ne pouvez pas mettre sur liste blanche un sous-domaine d'un domaine bloqué par des caractères génériques. Cela signifie que si vous avez déjà un bloc de caractères génériques surexample.com, la liste blanche dewww.example.com ne vous donnera toujours pas accès au sous-domaine. Pour mettre sur liste noireexample.com mais sur liste blanchewww.example.com, vous devez appliquer un bloc exact àexample.com à la place.

Pour ajouter un domaine à la liste blanche, entrez le domaine dans le champ de saisieAdd a domain, puis appuyez sur le boutonAdd. Pi-hole fera clignoter brièvement un message indiquant,Adding to the Whitelist …, suivi d'un second message disant,Success! The list will refresh. Les deux messages disparaîtront alors et la liste des domaines inscrits sur la liste blanche contiendra le domaine que vous venez d'entrer.

Pour supprimer un domaine de la liste blanche, cliquez sur le bouton rouge avec l'icône en forme de corbeille blanche située à droite du domaine que vous ne souhaitez plus inclure dans la liste blanche.

Enfin, pour tester les capacités de liste noire et blanche de votre installation, consultez la liste officielle despages to test your setup’s ad-blocking performance de Pi-hole.

Conclusion

Vous disposez désormais d'un moyen simple mais efficace pour filtrer toute requête DNS sur votre réseau, mais gardez à l'esprit que vous devrez peut-être modifier légèrement vos listes de blocage pour les adapter à vos habitudes de navigation personnelles.

Pour en savoir plus sur une autre façon d'exécuter Pi-hole, consultezthis project that puts Pi-hole in a Docker container.

Ou, pour améliorer encore la sécurité de votre réseau, découvrez commentenable DNSCrypt sur votre installation Pi-hole actuelle pour créer unintranet privé et sécurisé.

Pour des informations générales et d'autres questions, visitezthe official Pi-hole discussion forum.